看着wp涨涨知识

地球上最后的夜晚

⾸先解压附件,⾥⾯有⼀个名为“No Password”(⽆密码)的PDF,和⼀个加密的7z。尝试打开7z压缩

包,发现⽂件名已被加密,不知道密码的情况下⽆法得知压缩包内有什么⽂件。于是思考密码是不是藏

在PDF中。

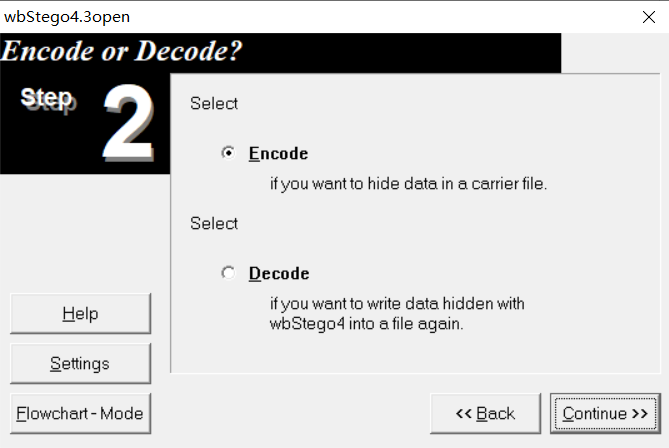

通过搜索可以得知,可能是使⽤wbStego将数据隐写到了PDF内。下载⼯具 (http://wbstego.wbailer.co

m/) 并尝试解密:

(确实百度PDF隐写可以查到wbStego)

那我就装一个来玩玩呗

官网下载完解压可以直接用:

在magicbook上会报错解不了密,用游戏本,

解密得:Zip Password: OmR#O12#b3b%s*IW

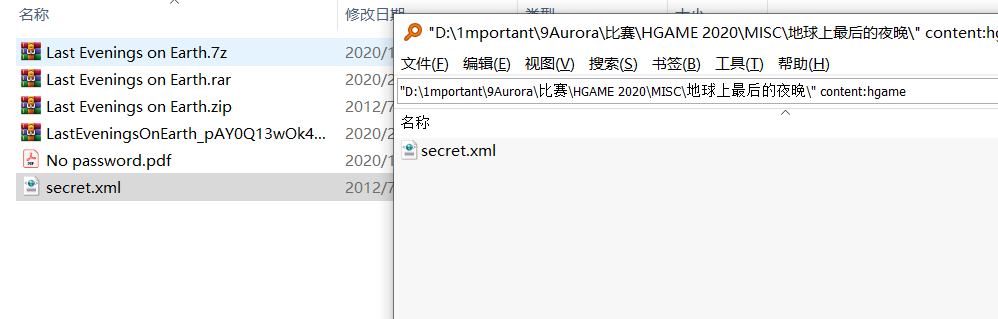

打开doc,没有隐藏的文字,这里考了Word XML隐写

将doc后缀改成zip,打开,在word/secret.xml可以看到flag

hgame{mkLbn8hP2g!p9ezPHqHuBu66SeDA13u1}

另外发现everything可以搜xml内的关键字

Cosmos的午餐

利用ssl_log.log成功导⼊SSL Key后,解密流量包,按照与Week1 “每⽇推荐”相同的步骤——提取HTTP对象,删除得到的⽂件的多余

数据(binwalk、foremost等也可),即可提取出流量包内的压缩包。打开压缩包,⾥⾯只有⼀张名为

“Outguess with key.jpg”的图⽚。将其解压出来。

由图⽚名字可知其为Outguess隐写,⽽且有密码。⼜由题⽬描述“Cosmos经常向图⽚备注⾥塞东⻄”,

查看该图⽚的属性,得到Key: gUNrbbdR9XhRBDGpzz

使用outguess解密

outguess -r -k gUNrbbdR9XhRBDGpzz “Outguess with key.jpg” out.txt

解密后得到:https://dwz.cn/69rOREdu

是⼀个短⽹址。浏览器访问,会提示我们下载ScanMe.zip。下载并打开压缩包,⾥⾯只有⼀张

Logo.png。解压并打开该图⽚:

看得出是个二维码

hgame{ls#z^$7j%yL9wmObZ#MKZKM7!nGnDvTC}

所⻅即为假

先是压缩包的伪加密,利用winrar的修复功能可以去掉密码,正常解压出图⽚后,由于压缩包内的注释,不难知道图⽚通过F5隐写加⼊了信息,且注释中也给出了解密⽤的Key。1

2git clone https://github.com/matthewgao/F5-steganography.git

java Extract -p NllD7CQon6dBsFLr -e out.txt FLAG_IN_PICTURE.jpg

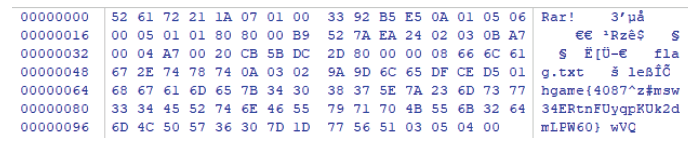

解出密文:

526172211A0701003392B5E50A01050600050101808000B9527AEA2402030BA70004A70020CB5BD

C2D80000008666C61672E7478740A03029A9D6C65DFCED5016867616D657B343038375E7A236D73

7733344552746E46557971704B556B32646D4C505736307D1D77565103050400

WinHex新建⽂件,粘贴数据:

可以看到flag:hgame{4087^z#msw34ERtnFUyqpKUk2dmLPW60}

玩玩条码

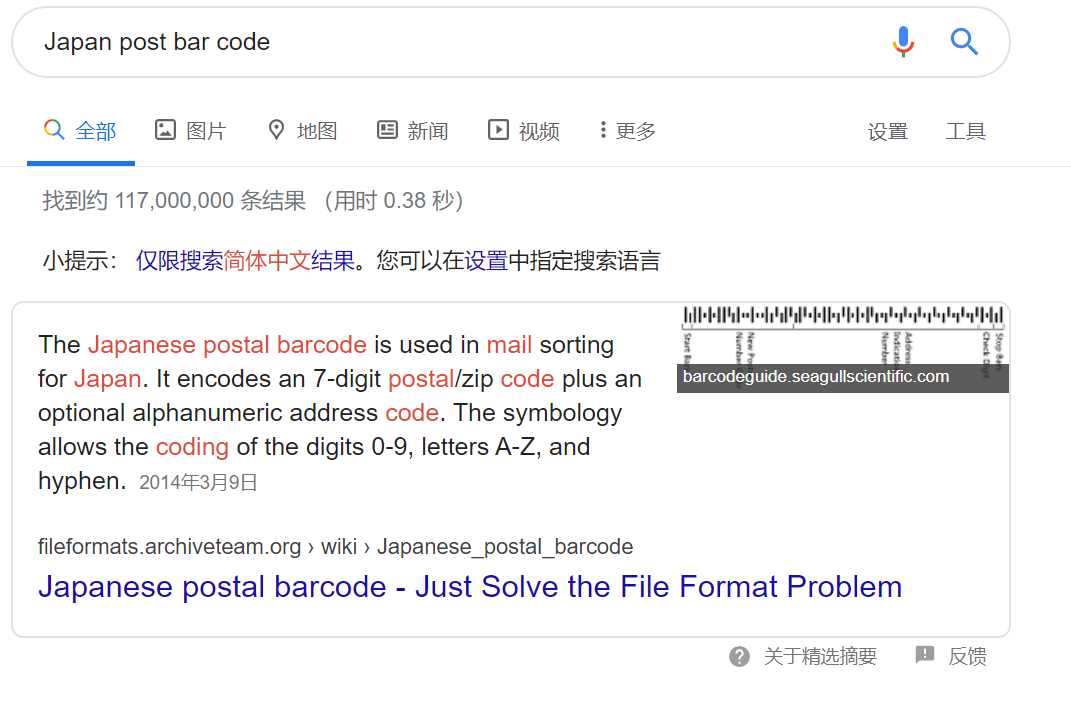

少了一个bar关键字啥都搜不到,查到全都是数字的码(太菜了)

结合⾕歌搜索或百度搜索,可找到关于此类型条码的详细说明。这⾥以如下参考资料为例 (链接:http:/

/help.seagullscientific.com/2016/en/Subsystems/Symbology/Content/Japanese_Postal.htm)

以及

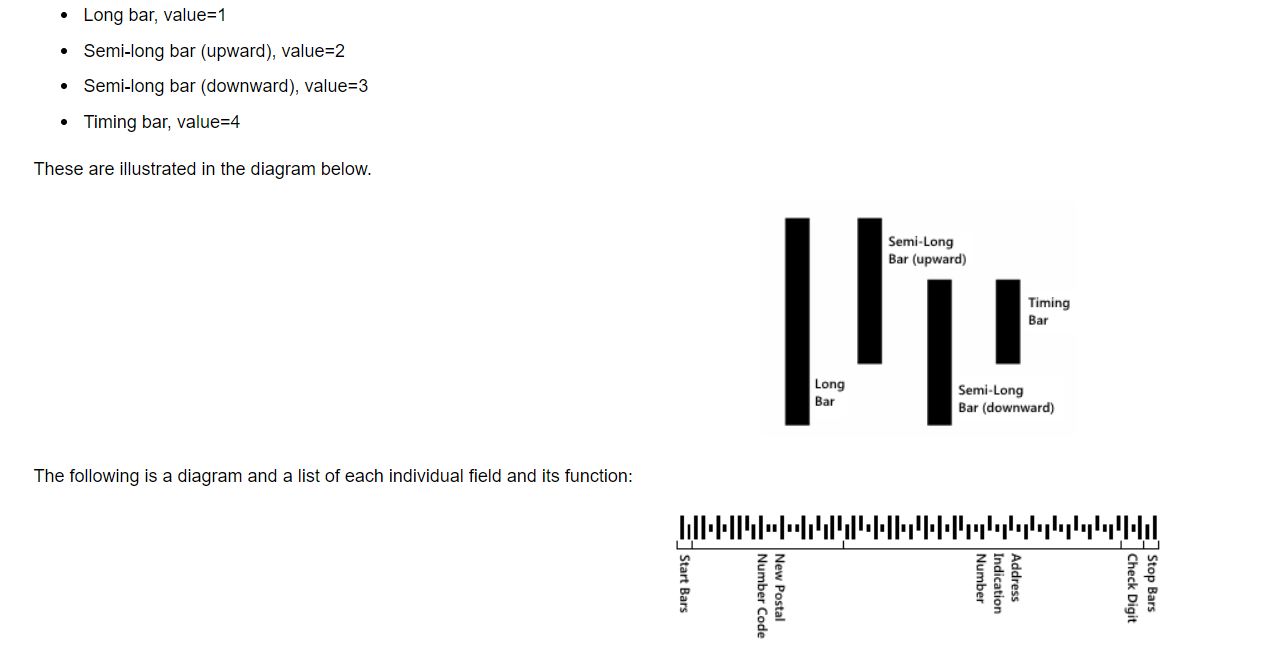

Start Bars: 开头通常是13

New Postal Number Code: 21条代表数字

Address Indication Number:接下来39条代表地址,如果没有的话就用填充432代替

Check Digit: 通常在结束条码前的三条,用来确定该条形码是否有效

Stop Bars: 结尾通常是31

再结合内容为“0123456789”的条码 (在线⽣成:https://barcode.tec-it.com/zh/JapanesePostal?data=

0123456789):

0:144 1:114 2:132 3:312 4:123 5:141 6:321 7:213 8:231 9:411

可以知道解出条码内容为1087627

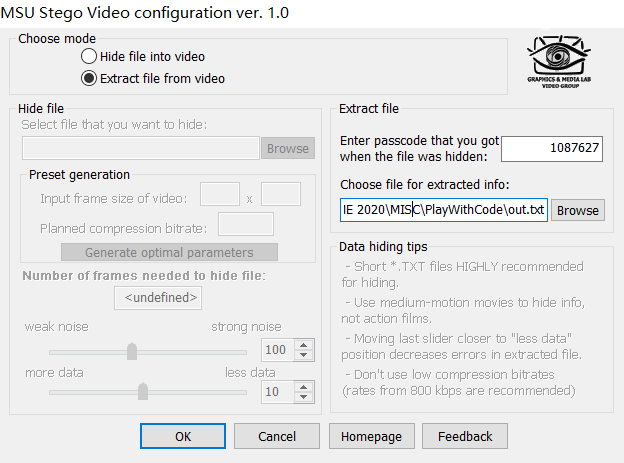

压缩包内的备注:Decode JPNPostCode to get MSUStegoVideo password.

真的是花里胡哨的隐写…

依照参考资料,下载VirtualDub (https://sourceforge.net/projects/vdfiltermod/files/VirtualDub%20p

ack/version%2020/)、MSU StegoVideo (http://www.compression.ru/video/stego_video/index_en.h

tml),及FFMpeg Input Plugin (https://sourceforge.net/projects/virtualdubffmpeginputplugin/files/

V1905/)。

要下载:MSU StegoVideo as VirtualDub filter(ZIP, 57 KB).

把MSU_stego_video.vdf放入VirtualDub2_44220的plugins32目录下,才可以用那个隐写工具

(但是不知道其他文件管不管用 所以一起丢进去了)

还有把VirtualdubFFMpegPlugin_1905_X86_X64的plugins32的内容也放入VirtualDub2_44220的plugins32目录下

随后载⼊插件。Video -> Filters -> Add -> MSU StegoVideo 1.0 -> OK:

弹出MSU StegoVideo插件界⾯。选择 Extract file from video,并填好密码和分离出的⽂件的路径:

OK -> OK,回到主界⾯,进度条拉到视频最开始处,Go -> Preview filtered,播放整个视频(前⼏秒也

可),随后打开⽣成的⽂件(即图⽚中的out.txt),得到7z的密码:

Zip Password: b8FFQcXsupwOzCe@

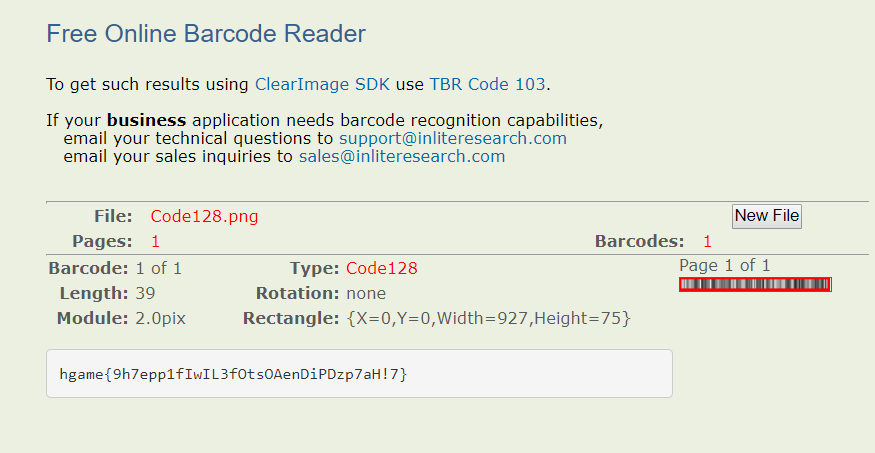

打开zip后,又是条码

在线条码解密:

hgame{9h7epp1fIwIL3fOtsOAenDiPDzp7aH!7}