wp参考:https://blog.csdn.net/qq785913417/article/details/105653420/

https://blog.csdn.net/a965527596/article/details/105644062

提示了浏览行为和聊天内容

然而我在比赛时只找到了浏览行为

所以这说明了在虚拟机装windows系统的关键,他的覆盖本机我觉得不太好操作,怕搞坏了

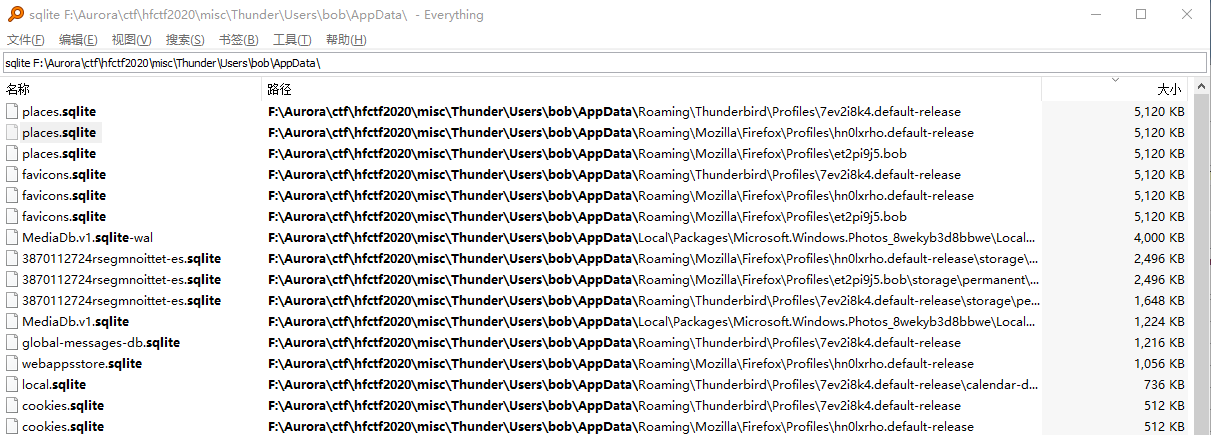

比赛时我的操作是下载了SQLite Expert Personal 5

然后导入sqlite的文件慢慢看,在火狐的某个文件也可以找到相关的浏览记录,但是显然没有直接像wp那么直观

如下,用everything在目录搜索sqlite关键词,然后按大小排序,其中第二个就有浏览历史

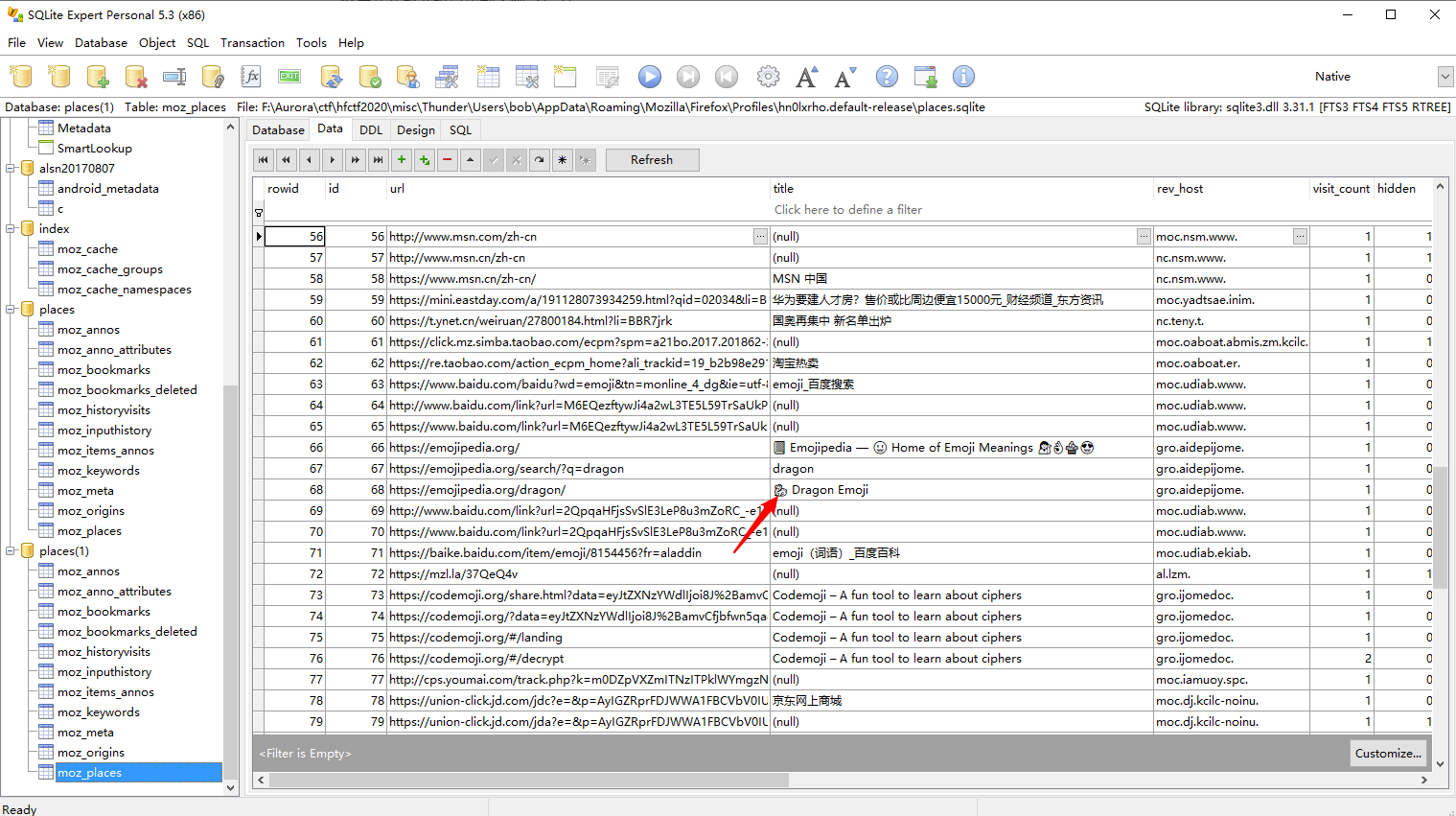

可以看到dragon

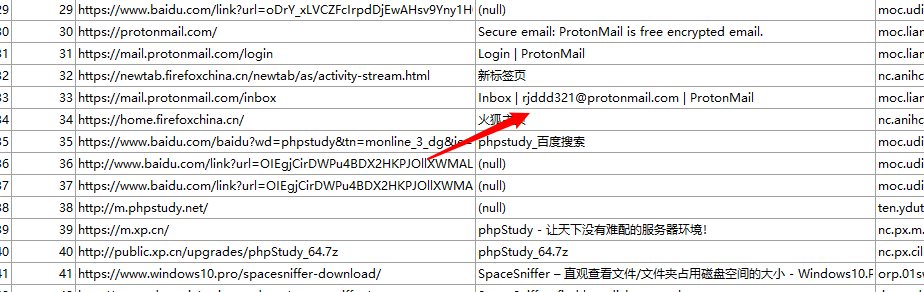

另外的可以看到一个邮箱

对于提示中的聊天内容,我当时想着是微信和qq这种聊天软件,但是后面查了一下没有qq和微信,而且之前也查过,没有登陆上微信或者qq是无法提取出本地的聊天记录的,后面就没有继续了,一直在换着关键词搜着文件内的信息,还有试了一下邮箱会不会是弱密码,试了几个都不行

emmmmm所以这就是我没有去深挖thunderbird怎么本地提取资料的原因吗??

没想到居然可以像wp那样直接就本地登陆查看= =太骚了吧

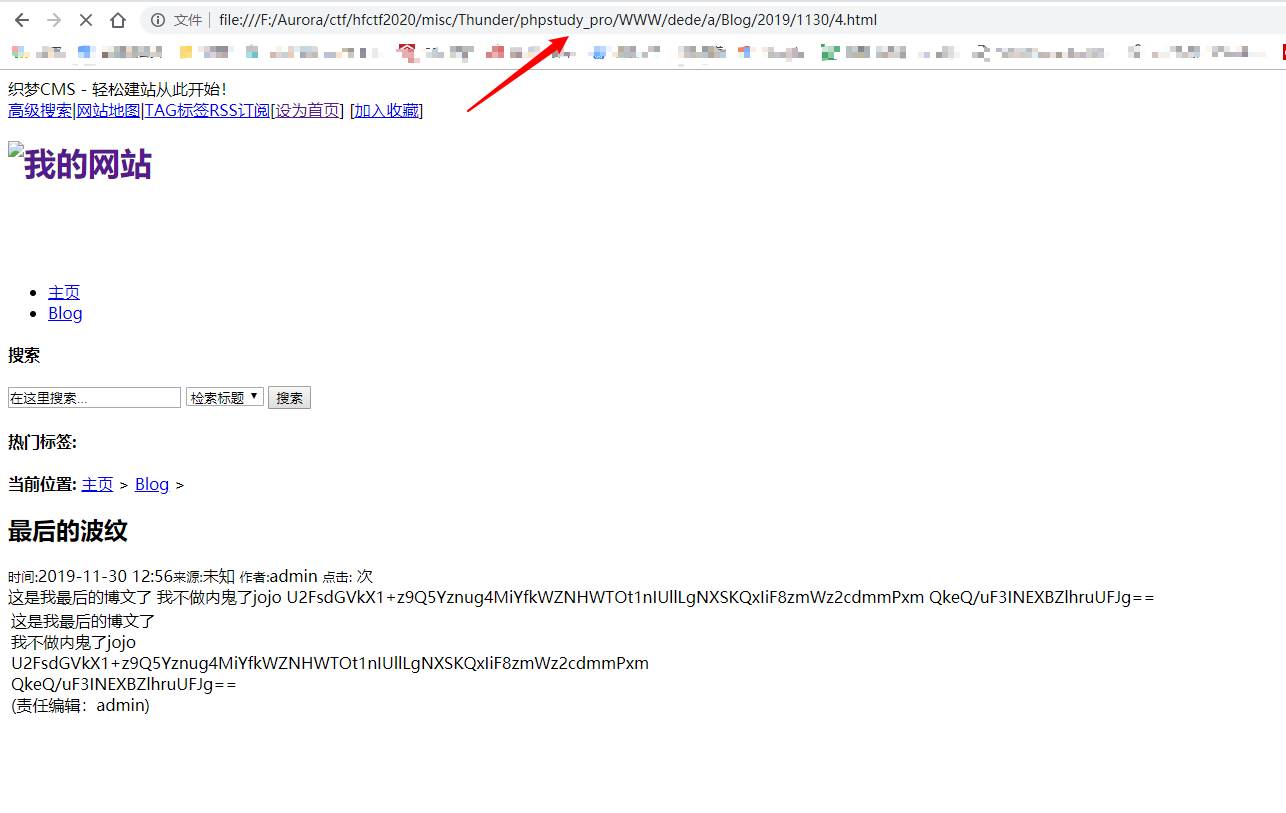

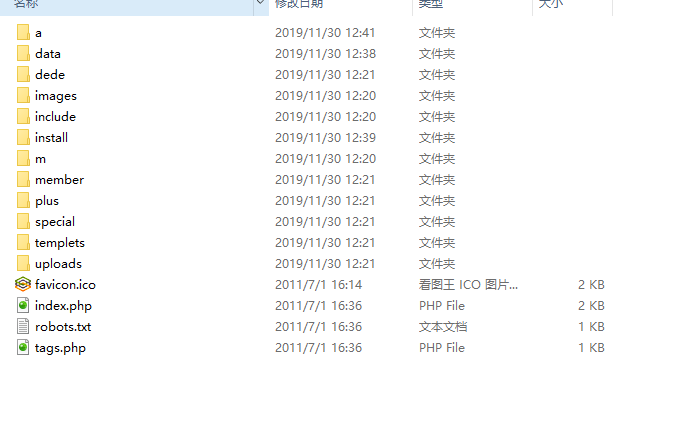

对于找到这个文件也是有点疑惑,这里存放着flag的密文

后面想了一想,a放在第一个文件,而且文件名字这么奇怪,大概就是为了提示你里面有东西,这也还算降低了难度吧,其他文件看上去像是dede的框架文件

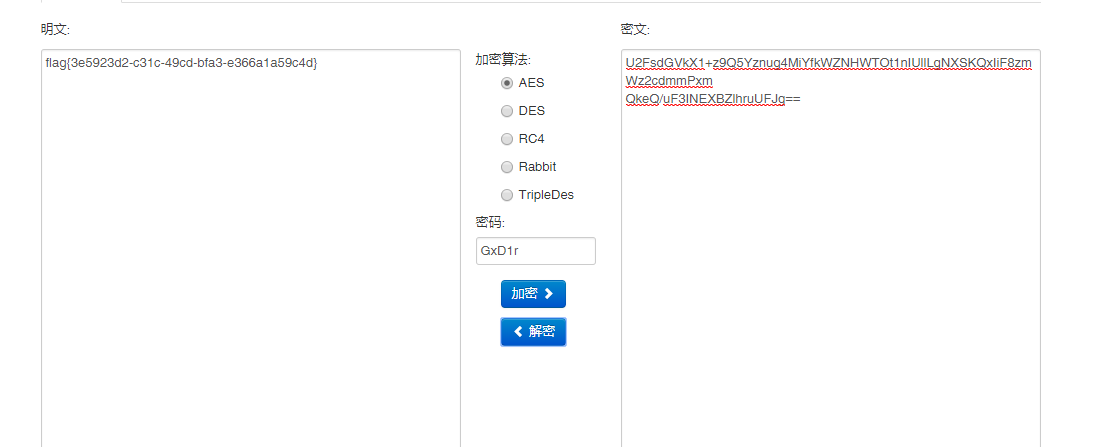

所以得到密文:U2FsdGVkX1+z9Q5Yznug4MiYfkWZNHWTOt1nIUllLgNXSKQxIiF8zmWz2cdmmPxm QkeQ/uF3INEXBZlhruUFJg==

而密钥是什么呢

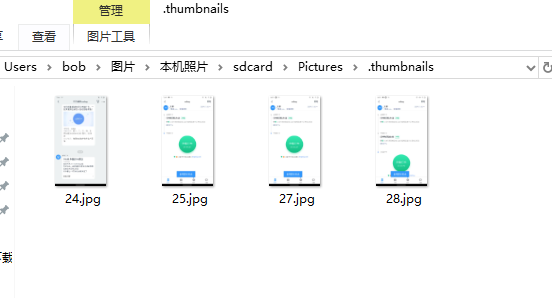

接下来的思路也是比较奇妙的,在本地图片文件夹中看到有sdcard这个文件夹,想到和手机有关,进一步地,看到有几张钉钉的图片

wp中是说:

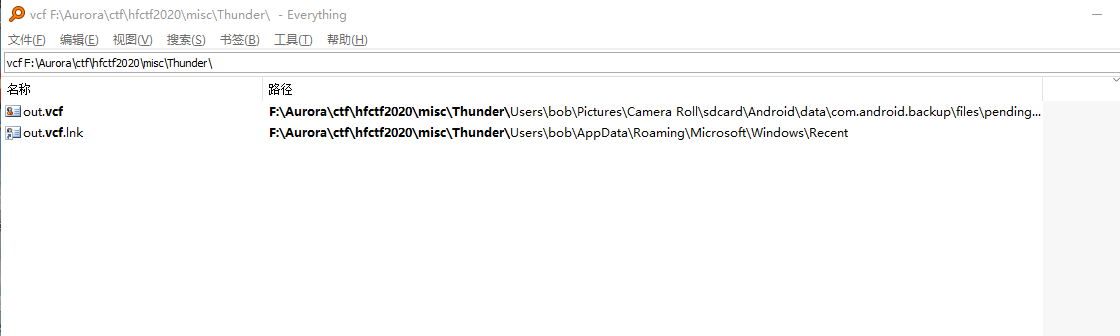

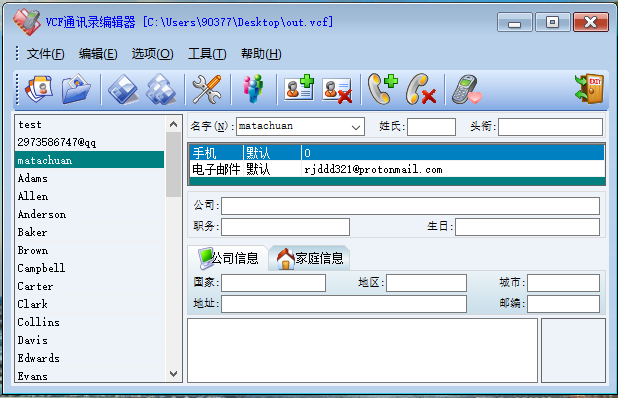

4.再看看文件里面的内容,还发现了装有TeamViewer但是没有任何数据,最后在图片里面发现了sdcard文件,是手机的系统文件,先在里面发现了几张钉钉打开的截图,名字是大黑,拿去解密结果不对,大黑应该rjddd的真实姓名,rjddd321和他是朋友,于是想到去恢复手机通讯录,goole搜索得知手机通讯录的文件后缀为vcf,然后在everything中搜素vcf发现了Contacts.vcf,利用vcf编辑器恢复,发现了rjddd312的姓名为matachuan,拿去解密成功解密。

其实搜索到的应该是out.vcf

在:https://www.onlinedown.net/soft/244824.htm

下载vcf编辑器,打开out.vcf文件,看到matachuan,这就是riddd321的real name(真实姓名)

而这个matachuan是解密后续两封神秘邮件的密钥

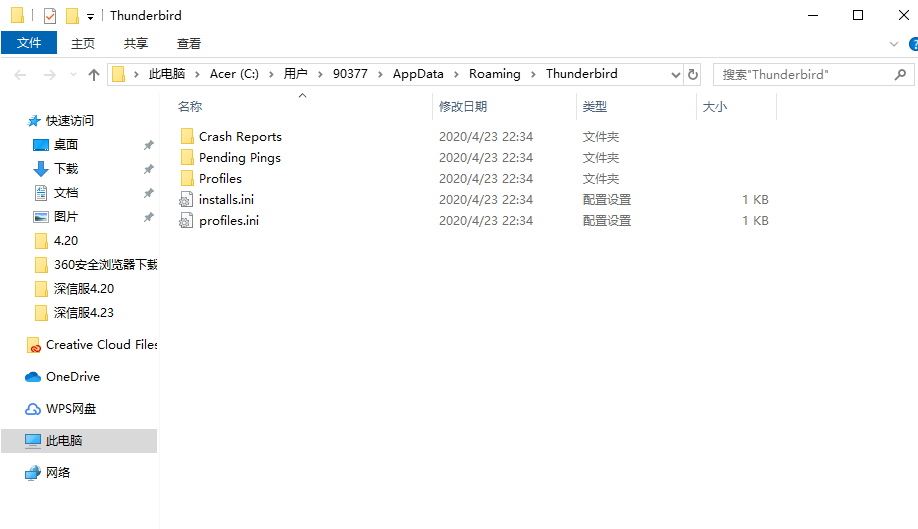

在这个网下载thunderbird:http://www.downza.cn/soft/223076.html

下载安装完之后,要打开一下软件,才会在c盘生成配置文件,不然是没有的

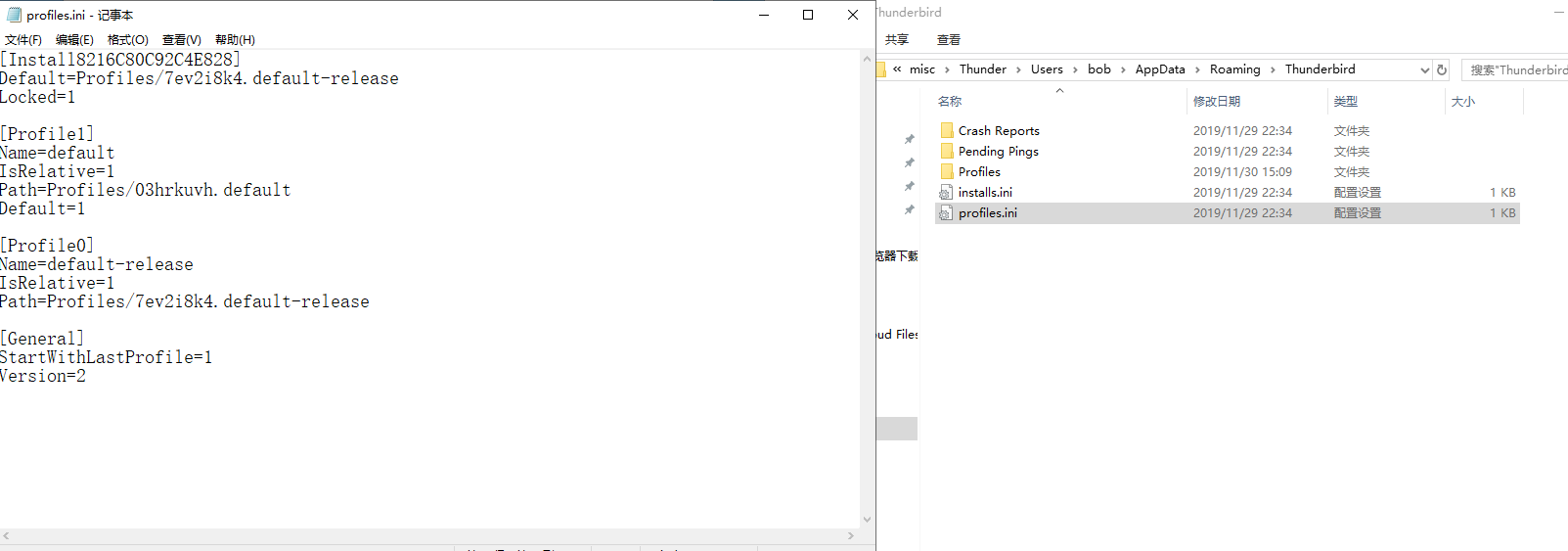

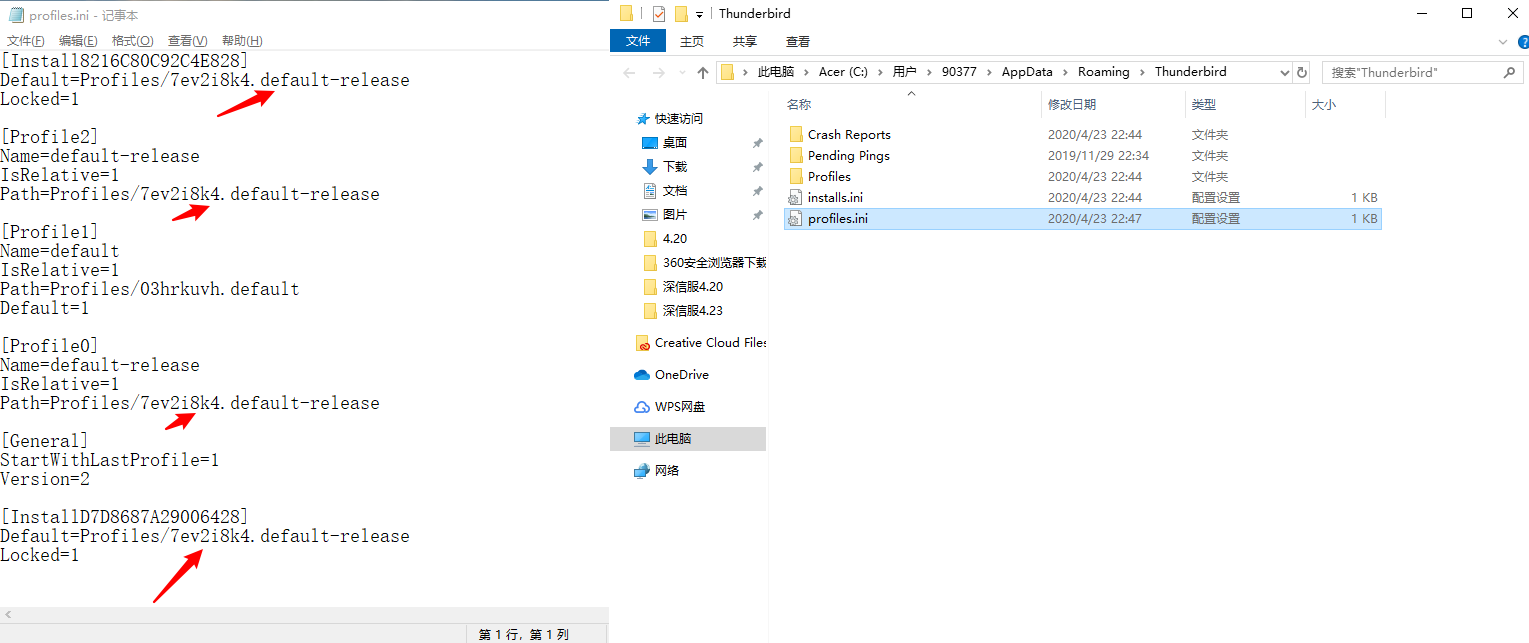

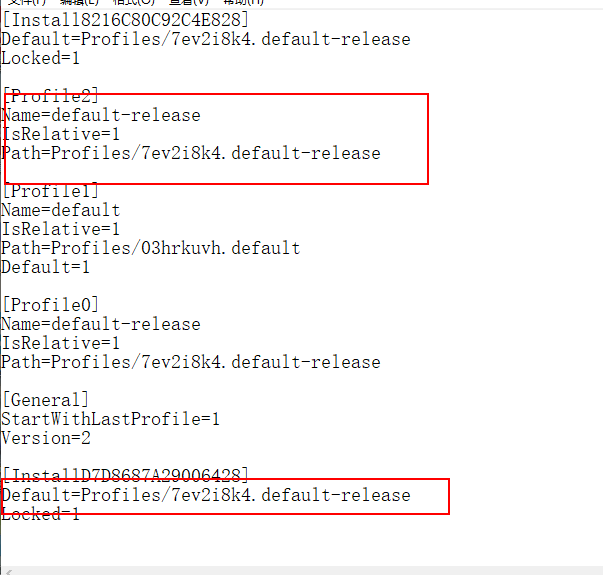

对于原题中的配置文件,首先将我们题目的Thunderbird文件丢到我们的C盘去,将我们安装生成的Thunderbird文件改成Thunderbird.bak,这样之后重新打开thunderbird软件,对于C盘里面的profiles.ini,这时就会更新了,需要改一下才可以进入题目中的邮箱系统

修改过程参照:https://blog.csdn.net/qq785913417/article/details/105653420/ ,install那一串东西不用改

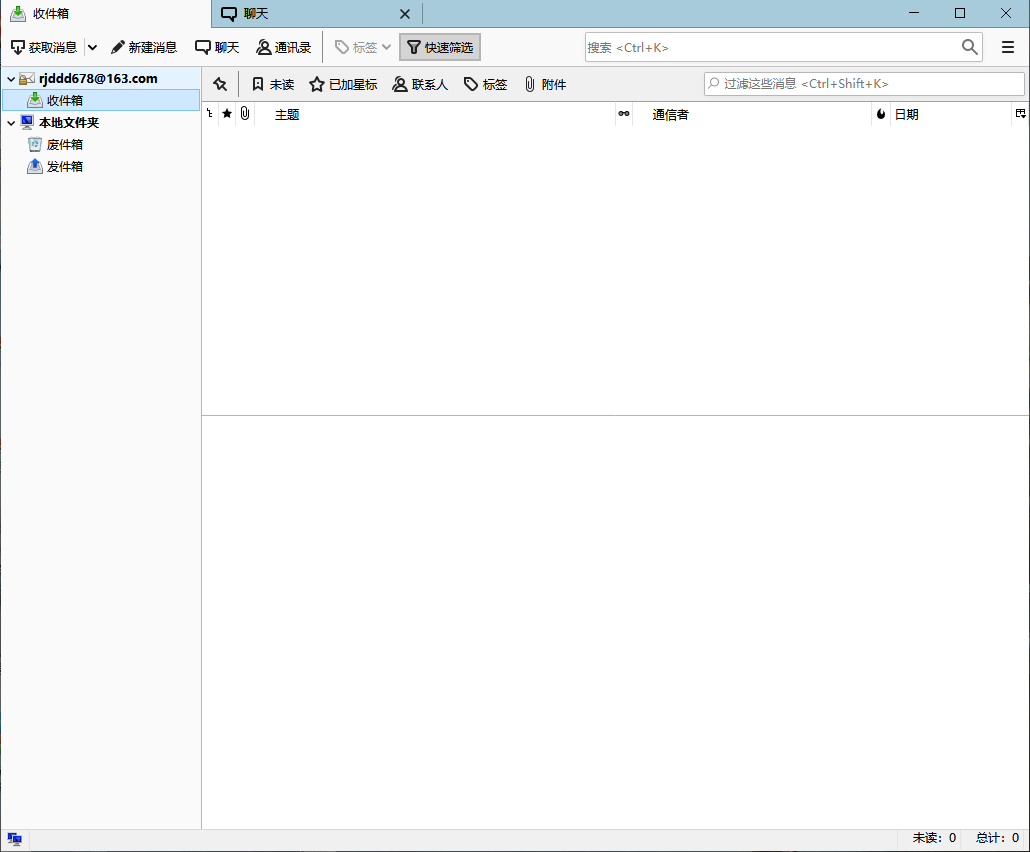

更新profiles文件后,第一遍打开是有显示邮件的,但是重启第二遍打开之后就没有了…

所以重来一遍…其实就要修改profiles文件下面这几处

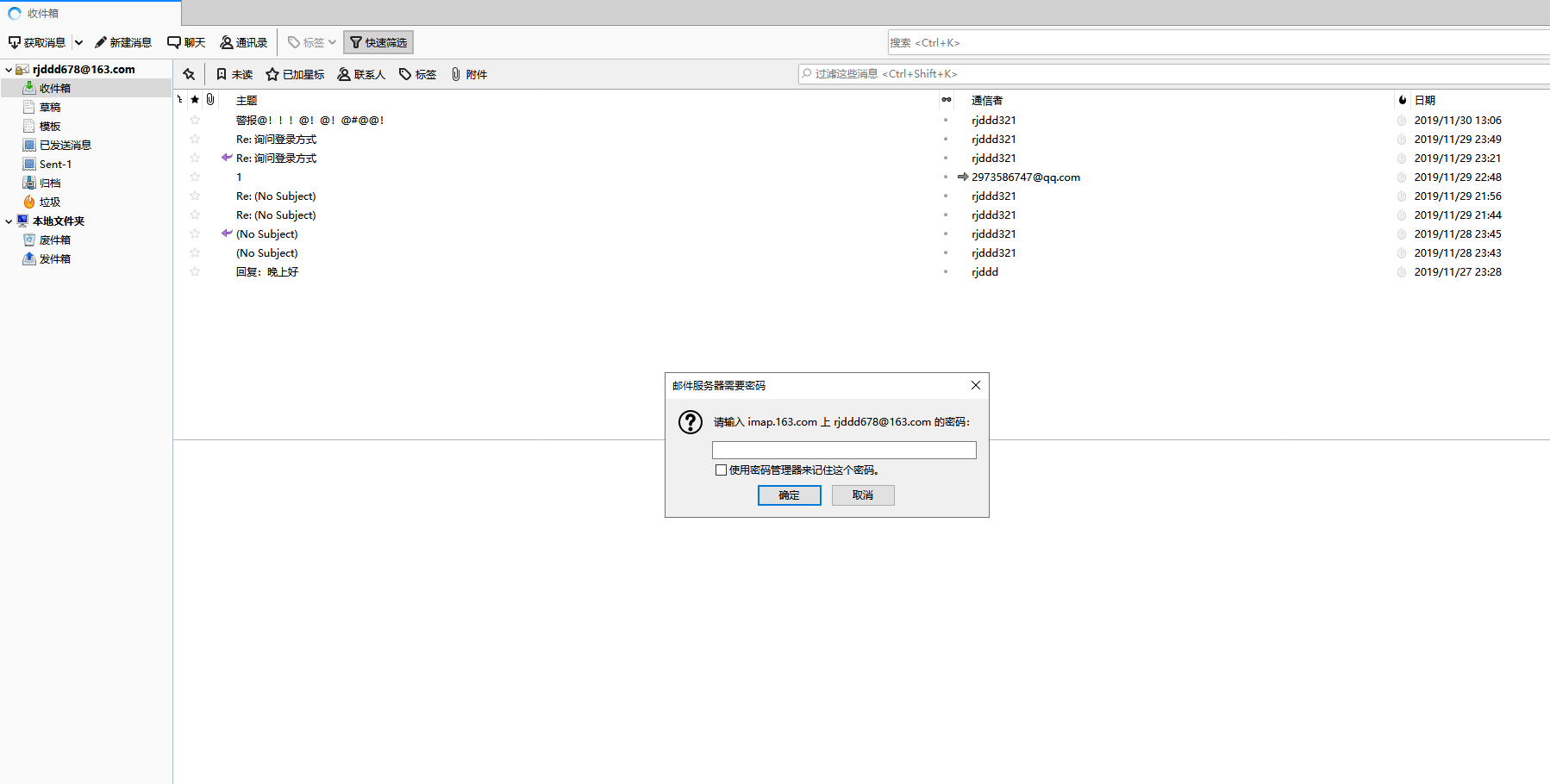

然后再打开thunderbird,显示要密码,可以直接关掉

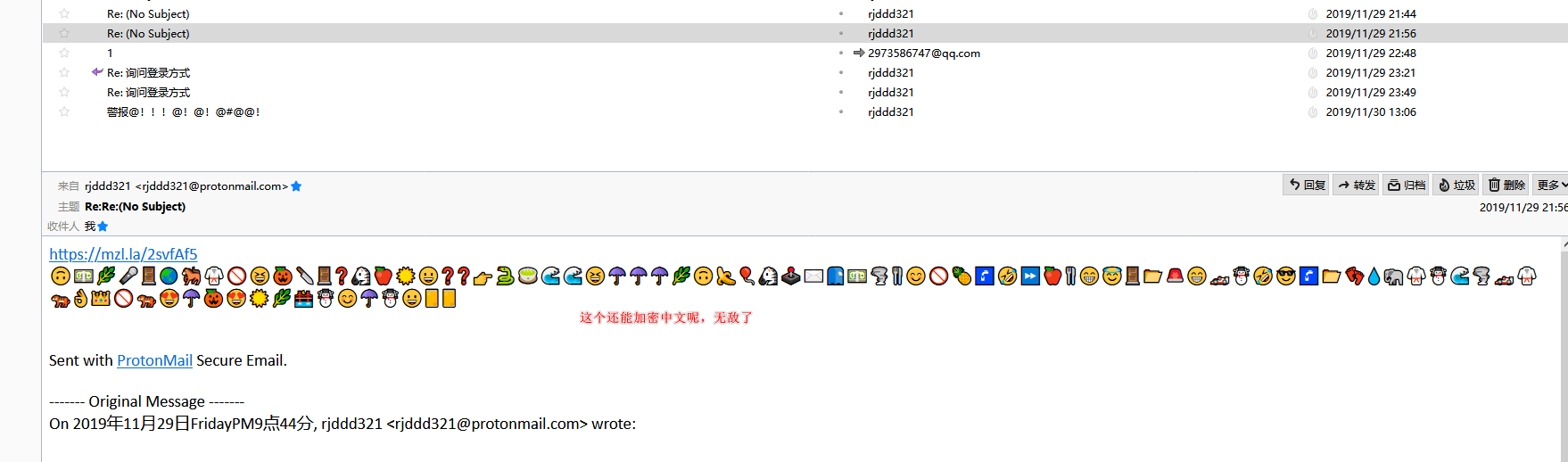

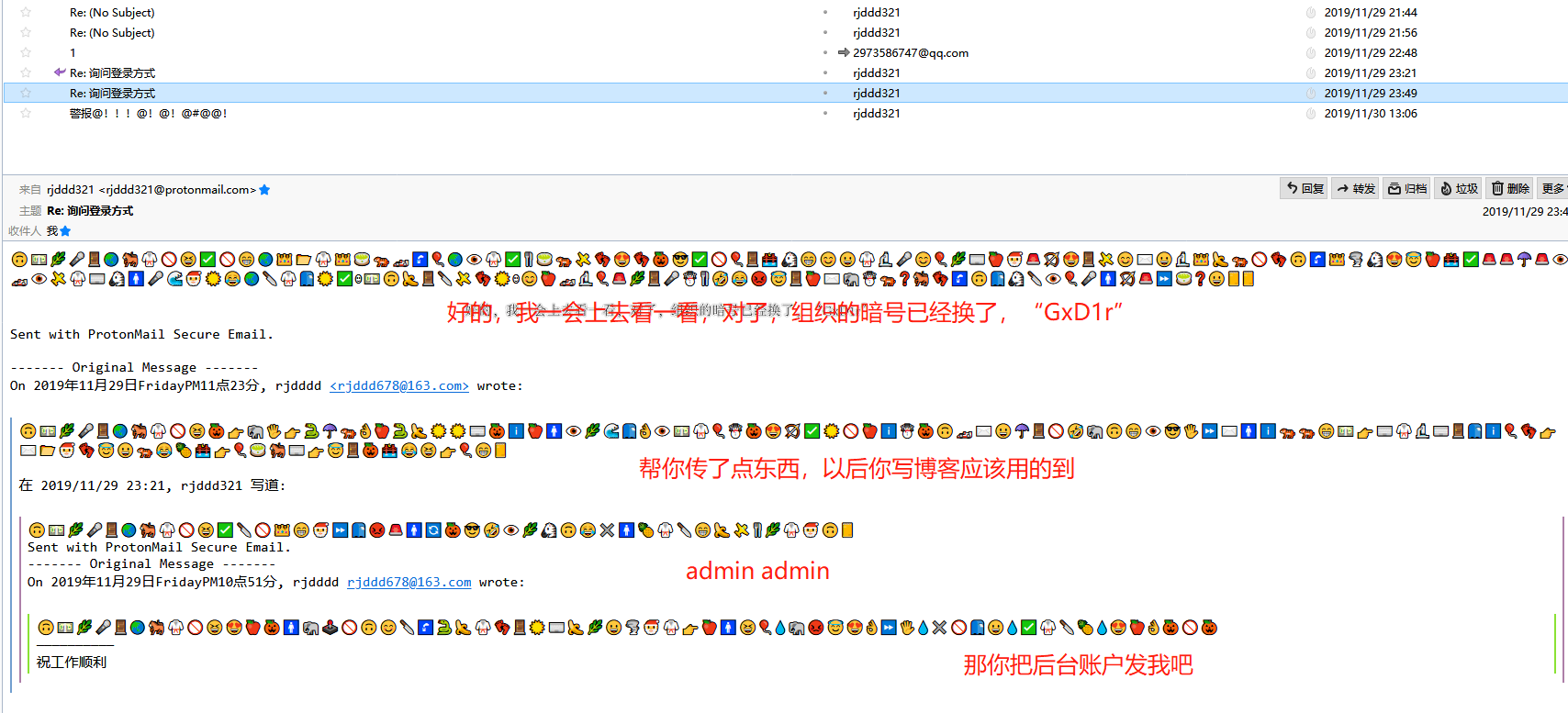

将邮件按日期排序,然后前几封信的网站打开后是emoji表情的相关密码,用龙图标去解密,可以依次得到以下邮件信息:

rjddd:无内鬼来点题目

rjddd321:那试试这个呢(haha, now we can chat!)

rjddd321:哦对了,密码你知道的,还是那个

rjddd:当然

rjddd:but this key is too weak!

rjddd321:yeah, maybe… let me think …

rjddd321:aha, this way is safe!Remember my real name!

这里之后就是新的emoji表情解密了,并且提示了my real name,结合之前的名字matachuan

在这个网对新的emoji表情解密:https://aghorler.github.io/emoji-aes/

得到新的key:GxD1r

因为emoji是类aes加密,所以我想这也是一个暗示,对html文件中得到的密文也用aes解密

密文:U2FsdGVkX1+z9Q5Yznug4MiYfkWZNHWTOt1nIUllLgNXSKQxIiF8zmWz2cdmmPxm

QkeQ/uF3INEXBZlhruUFJg==key:GxD1r

这种misc做起来真的很复杂很脑洞,复现起来都蛋疼,比赛时做出来的都是大哥

所以这道题我学到了什么呢?

firefox、thunderbird可以直接提取浏览历史和邮件内容

emoji表情这种神奇的加密,还有两种key 666 什么神仙发明的

vcf文件是手机通讯录的文件,不过这道题要知道有手机通讯录这个点前还先要知道有sdcard这个玩意,这也是一种关键词的搜索,电脑本地文件可以保存手机的资料(虽然我不知道原机主怎么就弄进去了)

emmmm好像没了 一如既往地没什么营养 除了满足我对隐私资料的好奇