unicode编码格式

The

&#x[Hex]:The

&#[Decimal]:The

\U[Hex]:\U0054\U0068\U0065

\U+[Hex]:\U+0054\U+0068\U+0065

条形码能塞的东西比较少,但是二维码可以塞很多东西

linux命令行自带的base64加密解密和hex转码

1 | echo -n "flag{1234}" | base64 |

对于题目decode1,如果是在文件里面可以用cat命令 cat decode.txt | base64 -d

(然而一般丢burp解码更快)

decode2

也是可以直接丢burp的

decode2.txt中是用空格分隔开的十进制数字1

2

3

4

5

6

7

8

9

10f=open('decode2.txt')

r=f.read()

s=r.split() #以空格为基准分开各个数字

for i in s:

print(chr(int(i)))

#先把s里面的字符型数字转成int型,然后这样输出的是回车换行的字符

arr=[]

for i in s:

arr.append(chr(int(i)))

print (''.join(arr))

decode3

首先是一串base64编码后的文字cat decode3.txt | base64 -d >a.txt

可以看到是由点和横杠组成

选择横杠并高亮可以看出二维码的样子

另外这个是625个字符,数字的平方都可以想一想二维码

讲师的方法是每一个符号后加一个逗号,然后存在csv文件中去,这样以excel打开,先调整行和列的高度,然后用条件格式的方法,把有对应的符号所在的框分别变成黑色和白色,这样就可以直接扫码了

隐写术:

file\strings\binwalk命令

strings配合grep命令探测指定信息

exif型隐写对应右键-属性中的内容

jpg是有损压缩格式

png是无损压缩格式

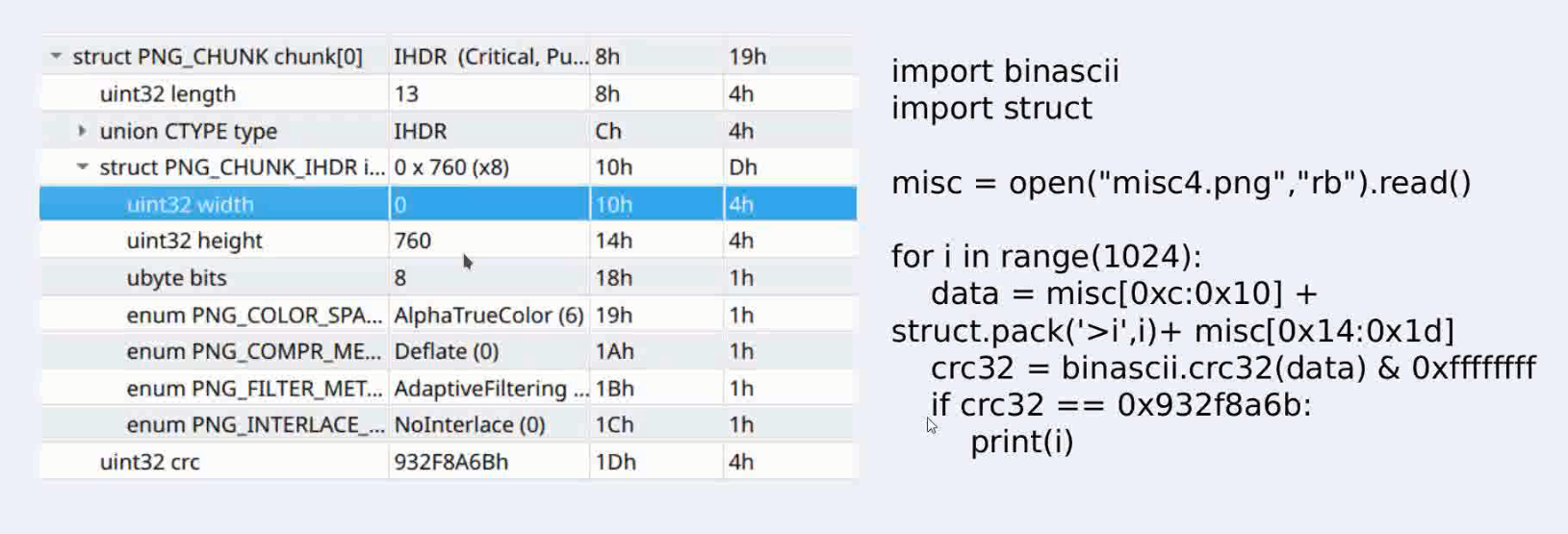

png文件隐写-通过CRC爆破特殊字段

需要结合010editor

1

2

3

4

5

6

7

8

9import binascii

import struct

misc=open("misc4.png","rb").read()

for i in range(1024):

data=misc[0xc:0x10]+struct.pack('>i',i)+misc[0x14:0x1d]

crc32=binascii.crc32(data)&0xffffffff

if crc32==0x932f8a6b:

print (i)

这里的宽度是0很诡异,就爆破这一段数据,宽度从1-1024爆破

其中0xc对应数据起始点,0x1d对应数据结束点(crc32前)

也有可能高度和宽度都是错的导致crc32出错,所以需要两个for循环,两个struct.pack

LSB隐写

stegsolve-annlyse-extract

红绿蓝选0,再点preview-save bin

gif可以通过stegsolve拆帧,analyse-frame browser

当然也可以网站在线拆

之后有个很偏的很脑洞的word隐写,通过调节字符间距实现二进制数的隐写

mark一下

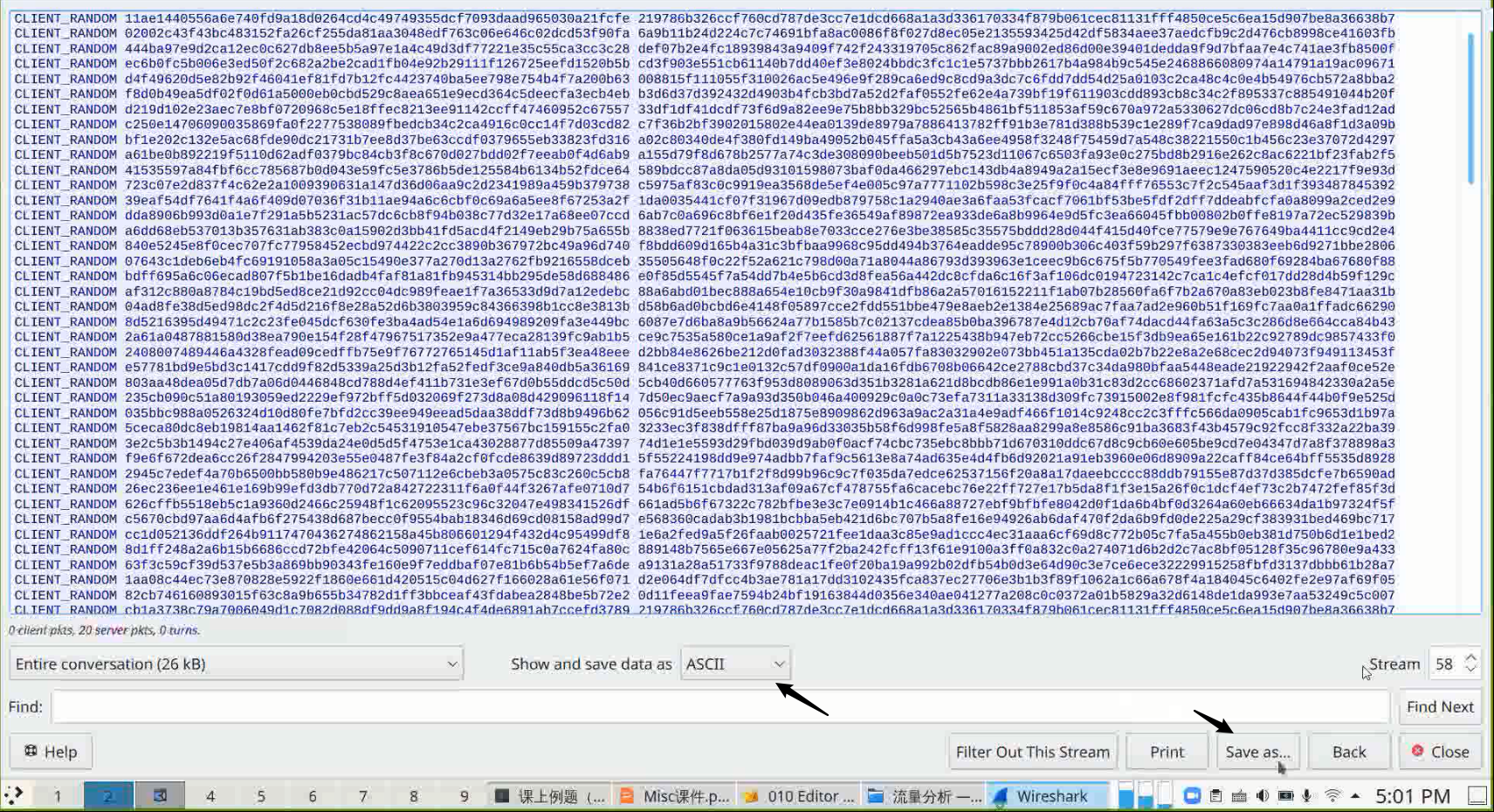

一道流量分析的题目(没有文件无法复现)

用wireshark打开后有TLSv1.2、TCP、UDP、FTP的包,没有看到有http的包

在statistics-protocol可以看有什么协议,可以看到主要都是IPV4的协议,还有98%的TCP

HTTPS是加密的,所以直接看这个包是看不到的

用ftp-data过滤,可以看到有flag.zip的包,跟踪tcp流,可以看到PK格式开头,之后save data as Raw

保存出来,看到这个zip包里面有个加密的flag.txt,并且不是伪加密

我们这时也不能利用file的导出http直接导出这个zip,因为不是在http包里面

我们此时继续看ftp-data过滤后的包,看到有几个key.log的包,跟踪tcp流,可以看到Client_random后面跟着hex的字符串

这个包可以帮助我们对TLS包解密

我们将它们save data as Raw保存出来,保存为key.log文件

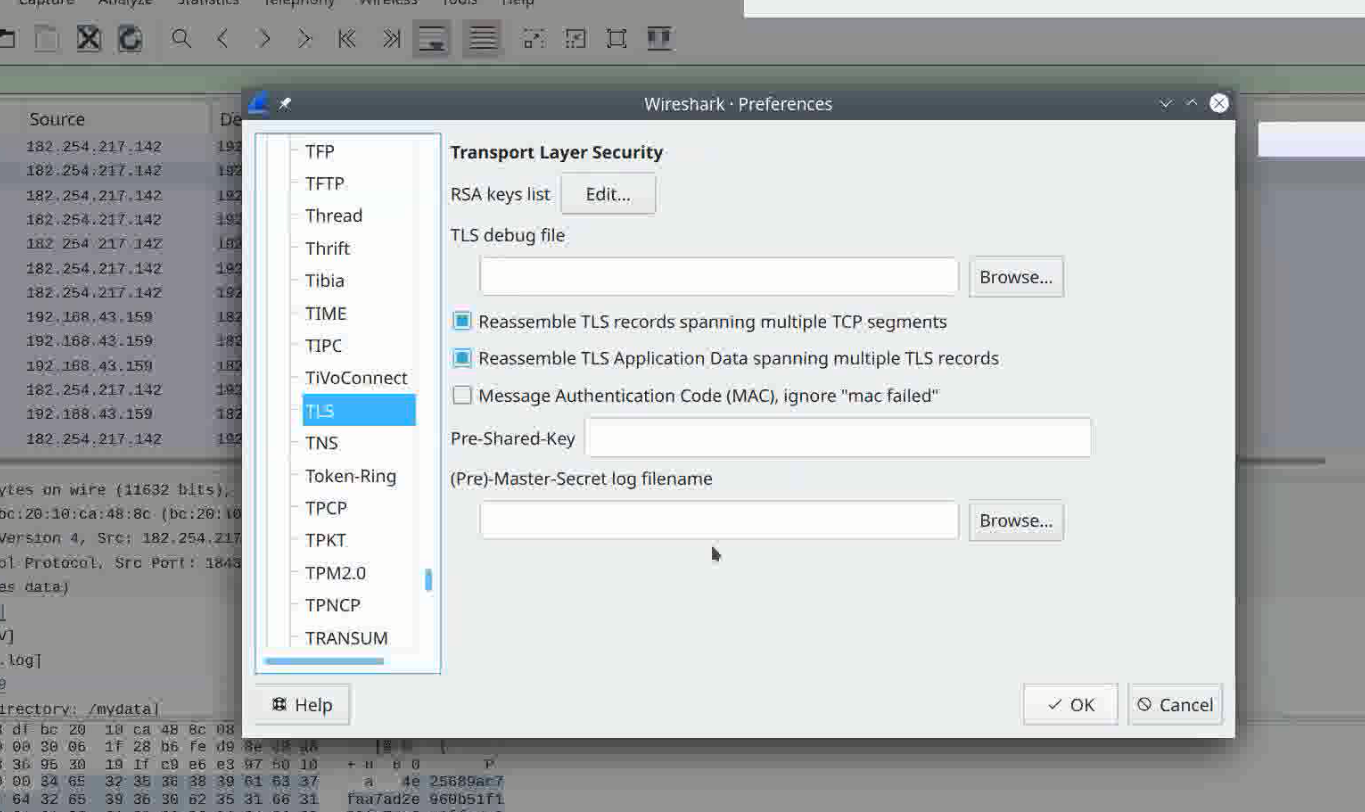

然后再回到wireshark,点击左上角edit-preferences

protocols—TLS,有一处(Pre)-Master-Secret log filename可以放入刚才的log文件,对这个流量包进行解密

接下来就可以看到http的包了,左上角file导出http所有文件,其中有一个zip,打开zip有一个mp3文件,利用audicity查看,发现这段音频最后的声音很奇怪,但是直接切换频谱图也没有看到有用的东西,我们这时候需要调节频率的峰值,调到80000就可以看到key的字符串了,而这个对应最先压缩包的密码,解密就得到flag

802.11对应wifi的包,我们可以先用aircrack-ng爆破密码,再edit-preferences

protocols—IEEE 802.11 输入这个解密的key 首先要选择wpa-pwd 再输入密码

之后就可以看到http的包了

另外,ping要看dns的包,而不是搜索ping关键词

可以看类似010editor的结果的命令:1

hexdump -C -n 512 store.bin

将store.bin文件挂载在/tmp/sxftest目录下1

sudo mount store.bin /tmp/sxftest

进入该目录可以看到png文件